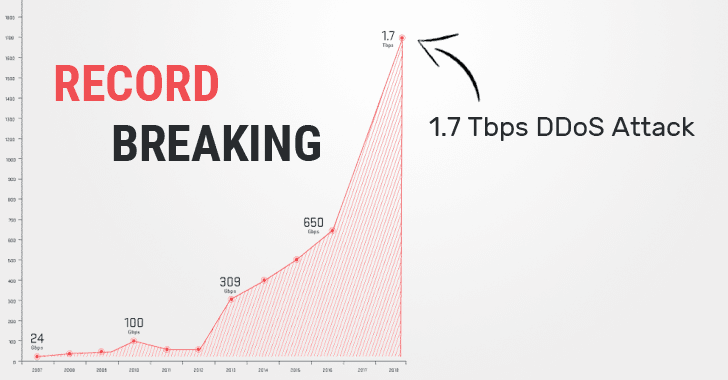

Theo công ty anh ninh và giám sát mạng Arbor Networks, hệ thống giám sát lưu lượng và nguy cơ tấn công DDoS của họ đã ghi nhận cuộc tấn công ánh xạ khuyếch đại lên đến 1,7Tbps vào một trong những khách hàng giấu tên của họ tại Mỹ.

Với phương thức tấn công tương tự vụ của GitHub, một lượng băng thông của cuộc tấn công mới nhất đã được ánh xạ bới hơn 51.000 máy chủ Memcached cấu hình kém bảo mật bị khai thác trên Internet.

Memcached là một hệ thống phần mềm nguồn mở nổi tiếng để tạo bộ nhớ đệm, mới đây nó đã được biết đến sau khi các nhà nghiên cứu mô tả chi tiết cách kẻ tấn công có thể lạm dụng nó để khởi động tấn công DDoS khuếch đại, bằng cách gửi yêu cầu giả mạo tới máy chủ Memcached được nhắm mục tiêu trên cổng 11211 với địa chỉ IP giả mạo giống với IP của nạn nhân.

Bằng cách này, một vài byte của yêu cầu được gửi đến máy chủ dễ bị tấn công có thể kích hoạt hàng chục nghìn lần phản hồi với địa chỉ IP được nhắm mục tiêu, kết quả là một cuộc tấn công DDoS mạnh mẽ. Các nhà nghiên cứu lưu ý rằng tội phạm mạng đã bắt đầu vũ khí hóa các cuộc tấn công DDoS thông qua các máy chủ memcached dễ bị tổn thương để trục lợi từ nạn nhân.

Ở vụ 1.3 Tbps của GitHub tuần trước, Akamai cho biết khách hàng của họ đã nhận được tin nhắn tống tiền phát ra cùng với các tấn công, yêu cầu họ mua 50 đồng XMR (Monero), trị giá trên 15.000 USD.

Các cuộc tấn công phản hồi và khuếch đại không phải là mới. Hacker đã sử dụng các kỹ thuật tấn công DDoS để phản hồi các lỗ hổng trong DNS, NTP, SNMP, SSDP, CLDAP, Chargen và các giao thức khác nhằm tăng tốc độ tấn công trên mạng của họ.

Tuy nhiên, cách tấn công mới nhất đã tận dụng hàng nghìn máy chủ Memcached có cấu hình sai, rất nhiều trong số đó vẫn bị lộ trên Internet và có thể bị khai thác để khởi động các cuộc tấn công có khả năng lớn hơn.

Để ngăn chặn các máy chủ Memcached bị lạm dụng, Thehackernews khuyên người dùng cài đặt một tường lửa nên cung cấp quyền truy cập vào các máy chủ lưu trữ từ các mạng nội bộ.

Quản trị viên cũng nên xem xét tránh lưu lượng truy cập bên ngoài vào các cổng được sử dụng bởi memcached (ví dụ cổng 11211 được sử dụng mặc định), chặn hoặc giới hạn tốc độ UDP, hoặc vô hiệu hóa hoàn toàn UDP hỗ trợ nếu không sử dụng.

Những tin mới hơn

Những tin cũ hơn

![[Mời thầu] Hoàn thiện phần mềm Hệ thống cơ sở dữ liệu tư liệu môi trường](/assets/news/2024_04/hoan-thien-phan-mem-he-thong-co-so-du-lieu-tu-lieu-moi-truong.png) [Mời thầu] Hoàn thiện phần mềm Hệ thống cơ sở dữ liệu tư liệu môi trường

[Mời thầu] Hoàn thiện phần mềm Hệ thống cơ sở dữ liệu tư liệu môi trường

![[Mời thầu] Gói thầu số 3: Kiểm thử phần mềm](/assets/news/2024_04/kiem-thu-phan-mem.png) [Mời thầu] Gói thầu số 3: Kiểm thử phần mềm

[Mời thầu] Gói thầu số 3: Kiểm thử phần mềm

![[Mời thầu] Bảo trì phần mềm quản trị trường học](/assets/news/2024_04/bao-tri-phan-mem-quan-tri-truong-hoc.png) [Mời thầu] Bảo trì phần mềm quản trị trường học

[Mời thầu] Bảo trì phần mềm quản trị trường học

![[Mời thầu] Thuê ngoài Dịch vụ phát triển phần mềm Hệ thống quản lý văn bản điện tử phục vụ nâng cấp SPDV](/assets/news/2024_04/thue-ngoai-dich-vu-phat-trien-phan-mem-he-thong-quan-ly-van-ban-dien-tu-phuc-vu-nang-cap-spdv.png) [Mời thầu] Thuê ngoài Dịch vụ phát triển phần mềm Hệ thống quản lý văn bản điện tử phục vụ nâng cấp SPDV

[Mời thầu] Thuê ngoài Dịch vụ phát triển phần mềm Hệ thống quản lý văn bản điện tử phục vụ nâng cấp SPDV

![[Mời thầu] Gói thầu số 01: Thuê dịch vụ phần mềm quản lý y tế cơ sở của Trung tâm y tế huyện Thạch Thất](/assets/news/2024_03/goi-thau-so-01-thue-dich-vu-phan-mem-quan-ly-y-te-co-so-cua-trung-tam-y-te-huyen-thach-that.png) [Mời thầu] Gói thầu số 01: Thuê dịch vụ phần mềm quản lý y tế cơ sở của Trung tâm y tế huyện Thạch Thất

[Mời thầu] Gói thầu số 01: Thuê dịch vụ phần mềm quản lý y tế cơ sở của Trung tâm y tế huyện Thạch Thất

Thông báo phát hành NukeViet 4.5.05

Thông báo phát hành NukeViet 4.5.05

![[Mời thầu] Gói thầu số 02: Nâng cấp phần mềm quản lý bệnh viện His của Bệnh viện đa khoa khu vực Ngọc Lặc](/assets/news/2024_03/goi-thau-so-02-nang-cap-phan-mem-quan-ly-benh-vien-his-cua-benh-vien-da-khoa-khu-vuc-ngoc-lac.png) [Mời thầu] Gói thầu số 02: Nâng cấp phần mềm quản lý bệnh viện His của Bệnh viện đa khoa khu vực Ngọc Lặc

[Mời thầu] Gói thầu số 02: Nâng cấp phần mềm quản lý bệnh viện His của Bệnh viện đa khoa khu vực Ngọc Lặc